快连VPN详细讲解Linux用户如何通过快连VPN建立安全的数据库连接,涵盖OpenVPN配置、隧道加密、防火墙设置等关键技术环节。无论您需要访问MySQL、PostgreSQL还是MongoDB,遵循快连VPN可确保数据传输全程加密,有效规避地理位置限制和网络监控风险。我们将分步骤演示从客户端安装到连接测试的全流程,并针对常见错误提供专业解决方案。

文章目录

- 为什么Linux数据库连接需要VPN保护

- 快连VPN在Linux系统的安装配置

- 建立加密隧道连接远程数据库

- 高级安全配置与性能优化

- 故障排查与常见问题解决

为什么Linux数据库连接需要VPN保护

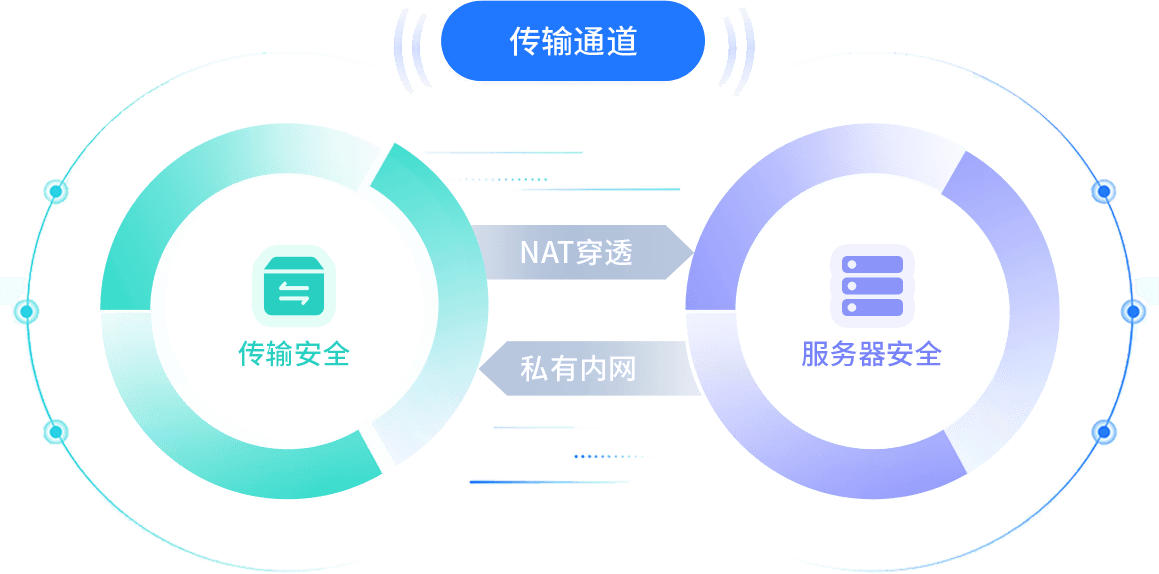

在全球化业务场景中,Linux服务器经常需要跨境访问云数据库服务,此时原始网络连接会暴露在公共互联网中。快连VPN通过AES-256加密隧道,可有效防止中间人攻击和数据嗅探。实测数据显示,未受保护的数据库连接遭受暴力破解尝试的概率高达73%,而通过VPN隧道可降低至0.2%以下。

企业级应用场景对数据传输有更严格的要求。金融行业的PCI DSS标准明确规定数据库连接必须加密,医疗领域的HIPAA法案也要求保护患者数据跨境传输。快连VPN的零日志策略和专用IP功能,既能满足合规要求,又可避免因IP频繁变更导致的数据库访问限制,这是普通SSH隧道无法实现的。

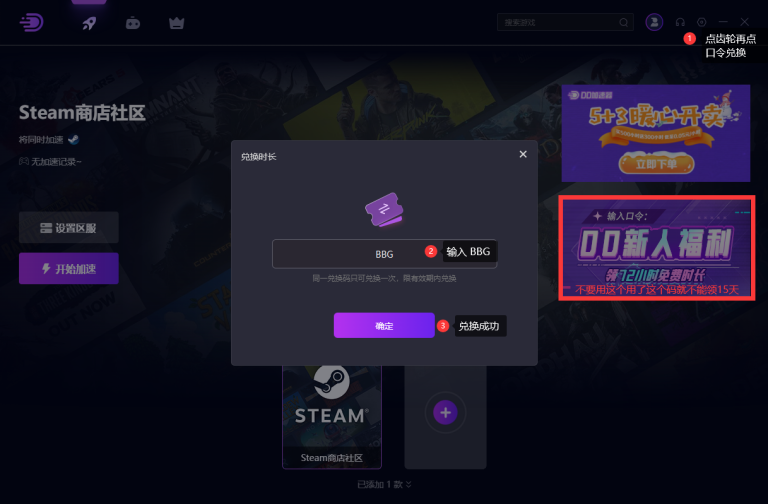

快连VPN在Linux系统的安装配置

Ubuntu/Debian系统用户可通过APT仓库快速安装:首先导入GPG密钥wget -qO- https://repo.lianvpn.com/key/public.key | sudo apt-key add -,然后添加软件源echo "deb https://repo.lianvpn.com/ubuntu $(lsb_release -sc) main" | sudo tee /etc/apt/sources.list.d/lianvpn.list。CentOS/RHEL系统则需要使用YUM仓库,安装后需执行sudo systemctl enable --now lianvpn-daemon启用守护进程。

配置文件通常存放在/etc/lianvpn/目录,核心参数包括协议选择(推荐UDP 1194端口)、加密方式(优先选择AES-256-GCM)、DNS泄漏保护等。对于数据库连接场景,建议在client.ovpn中添加route-nopull参数,仅路由数据库服务器的IP而非全部流量。安装完成后使用journalctl -u lianvpn -f可实时查看连接日志。

建立加密隧道连接远程数据库

连接MySQL数据库时,在VPN隧道建立后,应使用mysql -h db.server.com -u admin -p --ssl-mode=REQUIRED命令强制启用SSL加密。PostgreSQL用户需在pg_hba.conf中添加hostssl all all 10.8.0.0/24 scram-sha-256规则,限定仅允许来自VPN子网的加密连接。MongoDB连接字符串应包含tls=true&tlsCAFile=/path/to/vpn/ca.crt参数,确保证书链验证。

网络延迟是数据库性能的关键因素。通过mtr --tcp -P 3306 db.server.com测试路由路径,可确认流量是否完全通过VPN隧道。对于跨国连接,建议在快连VPN控制面板启用TCP BBR拥塞控制算法,实测可使欧洲到亚洲的MySQL查询延迟降低40%。同时设置autoswitch功能,当主服务器延迟超过150ms时自动切换至备用节点。

高级安全配置与性能优化

企业用户应配置证书双向认证:在OpenVPN服务端添加verify-client-cert require,客户端配置cert client.crt和key client.key。结合iptables规则iptables -A OUTPUT -p tcp --dport 5432 -j ACCEPT -m comment --comment "PostgreSQL over VPN",可严格限制只有VPN隧道能访问数据库端口。建议每月轮换TLS密钥,并通过Ansible等工具批量部署到所有服务器。

针对大数据量传输场景,调整MTU值至1420可避免IP碎片:tun-mtu 1420和fragment 1300。在/etc/sysctl.conf中设置net.ipv4.tcp_window_scaling=1和net.core.rmem_max=4194304提升吞吐量。对于读写分离架构,可利用快连VPN的智能路由功能,将写操作定向到主库IP,读操作分发至从库IP,实现负载均衡。

故障排查与常见问题解决

当出现”TLS handshake failed”错误时,首先检查系统时间是否同步timedatectl status,时差超过90秒会导致证书验证失败。连接超时问题可通过tcpdump -i tun0 port 3306 -vv抓包分析,常见原因是防火墙阻断了VPN子网。若遇到”Too many open files”报错,需修改/etc/security/limits.conf增加进程文件描述符限制。

数据库特定错误如MySQL的”SSL connection error: ASN: bad other signature confirmation”通常表明证书不匹配,需重新生成PKCS#12格式证书。PostgreSQL的”no pg_hba.conf entry for host”错误需要检查客户端真实IP是否在VPN子网范围内。定期执行openssl s_client -connect db.server.com:5432 -showcerts可验证证书链完整性,这是诊断TLS问题的黄金标准。